iNGENIOUS - Ein Interview

Das EU-Projekt iNGENIOUS hat nach über zwei Jahren seinen Abschluss erreicht.

Um diesen bedeutenden Meilenstein zu würdigen, gaben unsere Wissenschaftler Carsten Weinhold, Sebastian Haas und Nils Asmussen Einblicke in ihre Beiträge im Rahmen des Projekts und beleuchteten die möglichen Anwendungen der Ergebnisse in der Zukunft.

Worum ging es in dem EU-Projekt iNGENIOUS?

Carsten Weinhold:

Im iNGENIOUS-Projekt ging es um die Frage, wie die nächste Generation des Internets der Dinge (Internet of Things, IoT) den Bereich der Lieferketten effizienter und sicherer machen kann. Insgesamt arbeiteten 21 Partner aus Wirtschaft und Forschung zusammen, um Industrieroboter, Logistikfahrzeuge, Schiffscontainer und sogar ganze Häfen besser zu vernetzen und zu optimieren.

All diese Bereiche nutzen bereits IoT, aber in den jeweiligen Sektoren kommt dabei eine Vielzahl an Einzellösungen zum Einsatz. Das iNGENIOUS-Projekt hat einen Ansatz entwickelt, um die zuvor isolierten IoT-Systeme und deren Datenflüsse über die gesamte Lieferkette hinweg zusammenzuführen. Durch den Zusammenschluss wird ein Gesamtüberblick möglich, mit dem das Management der komplexen Lieferprozesse besser planbar und weniger fehleranfällig gemacht werden kann.

Im Projekt wurden dafür sechs Anwendungsfälle ausgewählt, anhand derer die neuen Technologien entwickelt und getestet wurden. Ein wichtiger Baustein war zum Beispiel die Weiterentwicklung der 5G-Mobilfunktechnik für industrielle Anwendungen, wie etwa die zentrale Steuerung und Überwachung von Robotern in Fabriken oder die Fernsteuerung von Fahrzeugen in Logistikzentren. Weiterhin wurde die Nutzung von Methoden der künstlichen Intelligenz erforscht, unter anderem zur Optimierung des Containerumschlags in Häfen. Durch diese stärkere Vernetzung werden völlig neue Anwendungsszenarien möglich, wie zum Beispiel die kontinuierliche Überwachung von Containern und deren Inhalte über den gesamten Transportweg, sowohl an Land als auch auf hoher See.

Welche Position übernahm das BI im Projekt und was waren die konkreten Aufgaben?

Carsten Weinhold:

Die EU förderte iNGENIOUS mit insgesamt acht Millionen Euro verteilt auf die 21 Projektpartner. Bei so vielen Partnern ist natürlich Koordination auf organisatorischer Ebene notwendig. Aber auch auf technischer Ebene müssen alle an einem Strang ziehen. Dazu gibt es die Rolle des "Technical Managers", die im iNGENIOUS-Projekt durch das BI übernommen wurde. Als Technical Manager oblag uns die technische Gesamtkoordination sowie die Qualitätskontrolle für alle technischen Projektberichte. Zum Beispiel galt es sicherzustellen, dass die jeweiligen Berichte trotz einer Vielzahl an Autor:innen gut lesbar bleiben und dass sie sich inhaltlich optimal ergänzen.

Die zweite Rolle des BI im Projekt war die des "Task Leaders" bei der Entwicklung einer IoT-Gesamtarchitektur für die Lieferkette der Zukunft. Diese Architektur legt fest, wie existierende und neue Technologiebausteine gestaltet und zusammengefügt werden müssen. Dafür haben wir mit allen Partnern im Projekt zusammengearbeitet und die Ergebnisse dokumentiert, damit alle eine gemeinsame Vorstellung vom technischen Gerüst des Projekts haben. Die meisten Innovationen, die iNGENIOUS hervorgebracht hat, erfordern das Zusammenspiel von mehreren technischen Komponenten von verschiedenen Partnern, die jeweils auf ganz unterschiedlichen Ebenen arbeiten. Ein Beispiel ist die kontinuierliche Überwachung von Containern auf hoher See. Dazu wurden neuartige Sensoren, ein neues IoT-Gateway für Satellitenkommunikation und Cloud-Dienste für Datenmanagement integriert.

Und was hat das BI technisch zum Projekt beigetragen?

Carsten Weinhold:

Wir haben uns im Projekt auf die Computersysteme konzentriert, die in IoT-Geräten eingebaut sind. Dazu haben wir die M³-Computerplattform beigesteuert, die standardmäßig so sicher wie möglich sein soll. M³ besteht zum einen aus neuer Rechner-Hardware und zum anderen aus dem Betriebssystem, das darauf läuft. Das Besondere an M³ ist, dass die Hardware und die Software zusammen entworfen werden und eng aufeinander abgestimmt sind.

Was ist denn besonders an der Hardware von M³?

Sebastian Haas:

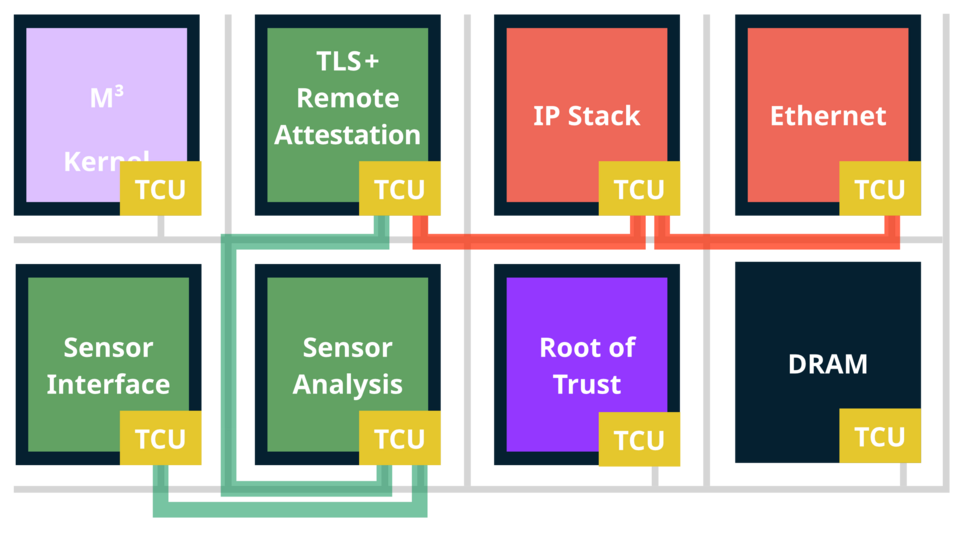

Im Unterschied zu aktuellen Computerplattformen basiert M³ auf einer sogenannten "Kachel"-Architektur. Dabei sind Komponenten wie Prozessoren und Schnittstellen von vornherein physisch getrennt (Security-by-Design). Auf diese Weise können die Auswirkungen von Hardwarefehlern in den Komponenten oder Schadsoftware, die auf den Prozessoren läuft, minimiert werden. Zusätzlich zur Isolation der "Kacheln" bilden von uns entwickelte Kommunikationsmodule (TCU, Trusted Communication Unit) die Sicherheitsgrundlage der Rechner-Hardware. An jeder "Kachel" wird jeweils eine solche TCU bereitgestellt, um die Kommunikation und andere Datenzugriffe innerhalb des Computers zu kontrollieren.

Im Rahmen von iNGENIOUS haben wir mit Hilfe eines FPGAs (Field-Programmable Gate Array) für diese bisher nur simulierte Rechner-Architektur einen Hardware-Prototyp gebaut. Damit können wir unsere M³-Computerplattform zum Beispiel an IoT-Sensoren von Projektpartnern anschließen, um projektspezifische Anwendungsfälle anschaulich zu demonstrieren.

Gibt es bei der Software auch Besonderheiten?

Nils Asmussen:

Die Softwareseite von M³ bildet ein mikrokernbasiertes Betriebssystem, welches sich die besonderen Eigenschaften der Hardware und insbesondere der TCU zu Nutze macht. So werden Anwendungen aus Sicherheitsgründen auf verschiedenen Kacheln ausgeführt und können mit Hilfe der TCU miteinander kommunizieren. Sie brauchen jedoch zunächst eine explizite Erlaubnis durch das Betriebssystem.

Im Laufe des Projektes wurde dieses Grundkonzept praxistauglich gemacht. Denn obwohl eine Anwendung pro Kachel aus Sicherheitsgründen wünschenswert ist, gibt es in der Praxis oftmals nicht genug Kacheln für alle Anwendungen. Aus diesem Grund haben wir die Hardware- und Softwareseite von M³ erweitert, um bei Bedarf auch mehrere Anwendungen auf einer Kachel ausführen zu können. Dies war eine Herausforderung, weil wir nicht die starke Isolation zwischen Kacheln verlieren wollten, was mit klassischen Ansätzen der Fall gewesen wäre. Des Weiteren haben wir zur M³-Plattform die Möglichkeit hinzugefügt, mit der Außenwelt über Netzwerke und andere Schnittstellen zu kommunizieren, was für IoT-Geräte zwingend erforderlich ist.

Das BI hat also auch an IoT-Kommunikation gearbeitet?

Carsten Weinhold:

Ja, eine weitere Forschungsfrage drehte sich um die Sicherheit von Kommunikation im Internet der Dinge. In iNGENIOUS haben wir dazu eng mit einem Projektpartner zusammengearbeitet, der intelligente Sensoren zur Überwachung von Eisenbahnwaggons entwickelt. Diese Sensoren kontrollieren die Achsen der Waggons auf potenzielle Defekte und melden diese automatisch an ein Kontrollzentrum. Diese Schadensmeldungen sind sehr wichtig für die Sicherheit des Bahnbetriebs. Werden sie unterdrückt, bleiben Reparaturen aus und es kann zu Unfällen kommen. Werden stattdessen Schäden gemeldet, die gar nicht vorhanden sind, wird der Betrieb unnötig gestört. Deshalb muss sichergestellt werden, dass die Sensoren tatsächlich mit dem richtigen Kontrollzentrum kommunizieren. Außerdem muss gewährleistet sein, dass sowohl auf den Sensoren als auch beim Bahnbetreiber die richtige, d.h. nicht manipulierte Software läuft.

Mit "Remote Attestation" existiert bereits eine Technologie, um Software in IoT-Geräten und in Cloud-Servern automatisch auf Manipulationen zu überprüfen. Der Einsatz dieser Technologie ist in der Praxis aber schwierig. Um die Nutzung zu erleichtern, haben wir die Remote Attestation-Technologie in den weit verbreiteten Industriestandard TLS (Transport Layer Security) integriert, der auch im IoT-Umfeld eingesetzt wird. Die entsprechenden IoT-Systeme können mit unserer TLS-Erweiterung nun durch Remote Attestation zusätzlich gesichert werden.

Wie werden die Projektergebnisse weiterverwendet?

Carsten Weinhold:

Mit der Verbesserung des M³-Systems und unserer Arbeit rund um Remote Attestation haben wir zwei Bausteine, mit der man das Internet der Dinge zukünftig flexibler und sicherer machen kann. Grundsätzlich sind diese Bausteine auch für viele andere vernetzte Systeme nützlich, etwa für die Netzbetreibertechnik zukünftiger Mobilfunk-Generationen. Denkbar ist auch die Anwendung im Bereich Medizintechnik, in dem durch mehr und vor allem sicherere Vernetzung die Effizienz und Qualität im Gesundheitswesen verbessert werden kann. Wir als BI sind der Meinung, dass mehr Sicherheit bei Computer- und Kommunikationssystemen in all diesen Sektoren die Vertrauenswürdigkeit verbessern kann.